Entendendo a Infraestrutura de Emissão e Administração de Certificados Digitais

Certificados digitais são uma componente fundamental na segurança online, mas o que exatamente eles são e por que são tão importantes? Simplificando, um certificado digital é um documento eletrônico que serve como uma carteira de identidade digital para uma entidade na internet, seja ela uma pessoa, uma organização ou um site. Ele utiliza a criptografia para vincular a identidade de uma entidade a uma chave pública.

Nesta era da informação, onde a maior parte de nossas interações e transações ocorre online, a autenticação e a segurança são de suma importância. Certificados digitais garantem isso ao prover uma maneira segura e eficaz de verificar a identidade de uma entidade e de assegurar que a informação transmitida entre duas partes não possa ser interceptada ou alterada. Isso é essencial em um número incontável de cenários, desde o acesso seguro a emails, até transações bancárias e comércio eletrônico.

A infraestrutura que permite a emissão, gerenciamento, distribuição e implementação desses certificados digitais é conhecida como Infraestrutura de Chave Pública, ou PKI (Public Key Infrastructure). Ela é composta de diferentes componentes e entidades, incluindo a Autoridade Certificadora (AC), que emite os certificados, a Autoridade de Registro (AR), que autentica as solicitações de certificados, e o repositório de certificados, que armazena e distribui certificados. Juntos, esses elementos fornecem um sistema robusto e seguro para o gerenciamento de identidades digitais, sendo fundamental para o funcionamento seguro da internet conforme a conhecemos.

Fundamentos da Certificação Digital

A criptografia de chave pública, também conhecida como criptografia assimétrica, é a pedra angular dos certificados digitais. Ela utiliza um par de chaves – uma chave pública e uma chave privada – para cifrar e decifrar informações. A chave pública, como o nome sugere, é disponibilizada publicamente e pode ser usada por qualquer pessoa para cifrar informações. A chave privada, por outro lado, é mantida em segredo pelo proprietário e é usada para decifrar as informações cifradas com a chave pública correspondente.

Os certificados digitais operam dentro desta estrutura de criptografia. Quando um certificado é emitido por uma Autoridade Certificadora (AC), ela vincula a identidade do titular do certificado à chave pública. Essa ligação é então assinada digitalmente pela AC, garantindo a integridade do certificado. Qualquer pessoa que receba o certificado pode usar a chave pública contida nele para cifrar informações que somente o proprietário do certificado (quem detém a chave privada correspondente) poderá decifrar.

Existem diferentes tipos de certificados digitais, cada um com suas próprias utilizações. Certificados de Servidor Seguro, por exemplo, são usados por sites para estabelecer conexões seguras com seus usuários. Certificados de Assinatura de Código são usados por desenvolvedores de software para assinar digitalmente seus programas e provar que eles não foram alterados desde que foram assinados. Certificados de Email Seguro são usados para garantir a segurança e a autenticidade dos emails.

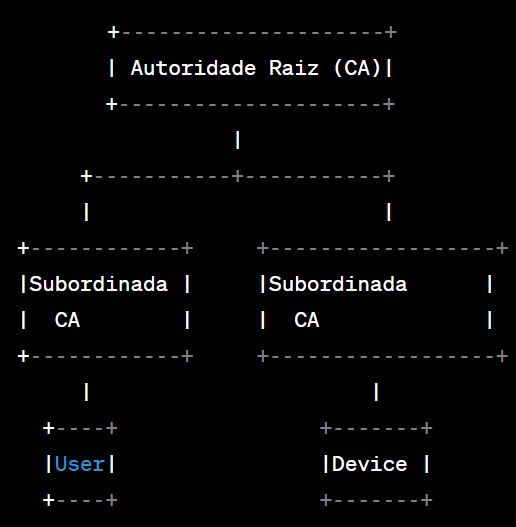

Neste diagrama:

- “Autoridade Raiz (CA)” é a Autoridade de Certificação raiz. É a entidade de confiança máxima que emite certificados digitais para as Autoridades de Certificação subordinadas.

- “Subordinada CA” são Autoridades de Certificação subordinadas que são confiáveis pela Autoridade Raiz. Elas podem emitir certificados para usuários ou dispositivos em sua organização.

- “User” e “Device” são usuários finais ou dispositivos que recebem certificados das Autoridades de Certificação Subordinadas.

Por favor, note que esta é uma representação simplificada e a PKI real pode incluir muitos mais componentes e níveis de hierarquia. Além disso, podem haver várias Subordinadas CA e muitos Usuários e Dispositivos. Esta representação também não inclui componentes como a Autoridade de Registro (RA), repositórios de certificados, servidores de validação de certificados, etc., que também são partes vitais da infraestrutura PKI.

Além disso, os certificados podem ser classificados de acordo com o nível de validação que fornecem. Certificados de validação de domínio confirmam apenas que o solicitante tem controle sobre o domínio específico. Certificados de validação da organização fornecem um nível mais alto de segurança, verificando a existência legal da organização. Por fim, os certificados de validação estendida oferecem o nível mais alto de segurança, exigindo uma investigação mais aprofundada da organização pelo emissor do certificado.

Essas são apenas algumas das maneiras pelas quais os certificados digitais sustentam a segurança na internet. Seja ao acessar um site, enviar um email, fazer uma compra online ou baixar software, os certificados digitais desempenham um papel crucial para garantir que nossas interações online sejam seguras e confiáveis.

Infraestrutura de Certificados Digitais (PKI)

Uma Infraestrutura de Certificados Digitais, conhecida como Public Key Infrastructure (PKI), é um conjunto de políticas, procedimentos, servidores, software e padrões de trabalho que permitem a criação, administração, distribuição e revogação de certificados digitais. A PKI é essencial para facilitar o uso seguro da tecnologia da informação e das comunicações, permitindo a autenticação de partes, a criptografia de dados e a assinatura digital de documentos.

Os principais componentes de uma PKI são a Autoridade Certificadora (CA), a Autoridade de Registro (RA), os repositórios, os servidores e o software.

A Autoridade Certificadora (CA) é a organização ou entidade que emite os certificados digitais. Ela é responsável por verificar a identidade do solicitante antes de emitir um certificado digital e também mantém uma lista atualizada dos certificados que foram revogados.

A Autoridade de Registro (RA) funciona como um intermediário entre o solicitante do certificado e a CA. A RA é responsável por autenticar a identidade do solicitante e encaminhar as solicitações à CA.

Os repositórios são bancos de dados que armazenam certificados digitais e listas de certificados revogados (CRLs). Eles permitem que os usuários e sistemas verifiquem a validade de um certificado.

Os servidores e o software são os componentes tecnológicos que permitem o funcionamento da PKI. Eles são responsáveis pela geração de chaves, solicitação de certificados, instalação e uso de certificados, e verificação da validade dos certificados.

Uma PKI geralmente opera em uma hierarquia, com uma CA raiz no topo, que emite certificados para CAs intermediárias, que por sua vez podem emitir certificados para outras CAs intermediárias ou para usuários finais. Essa estrutura cria uma “cadeia de confiança” – se você confia na CA raiz, e a CA raiz certificou a CA intermediária, então você também pode confiar na CA intermediária.

O processo de emissão de certificados começa com a solicitação de um certificado por um usuário ou sistema. A RA verifica a identidade do solicitante e, se estiver tudo correto, encaminha a solicitação para a CA. A CA então emite o certificado, que é armazenado no repositório e pode ser recuperado pelo solicitante. O certificado emitido é então instalado e usado para os fins necessários.

Administrar os certificados envolve manter a lista de certificados revogados atualizada, renovar certificados antes que eles expirem, e garantir que os certificados perdidos ou comprometidos sejam revogados e substituídos.

Através de um bom entendimento e gerenciamento da PKI, organizações e indivíduos podem garantir a autenticidade, confidencialidade e integridade de suas comunicações digitais.

Processo de Emissão e Administração

Solicitação e emissão de um certificado digital

O processo de emissão de um certificado digital começa com a geração de um par de chaves criptográficas, uma chave privada que permanece com o usuário e uma chave pública que será embutida no certificado digital. O próximo passo é a solicitação do certificado, em que o usuário envia à Autoridade de Registro (RA) as informações necessárias, incluindo a chave pública. Após a RA autenticar a identidade do usuário, ela encaminha a solicitação para a Autoridade Certificadora (CA), que emite o certificado digital e o publica em um repositório.

Processo de validação e verificação

Para validar e verificar um certificado digital, um cliente deve recuperar o certificado do repositório, verificar se o certificado foi emitido por uma CA confiável (o que é feito verificando a assinatura digital da CA no certificado) e verificar se o certificado não foi revogado (o que é feito consultando a Lista de Certificados Revogados (CRL) da CA).

Renovação e revogação de certificados

Os certificados digitais têm uma validade limitada, portanto, eles precisam ser renovados periodicamente. A renovação geralmente envolve o mesmo processo que a emissão inicial do certificado. Se um certificado for comprometido ou não for mais necessário, ele deve ser revogado. A CA então adiciona o certificado à sua CRL e publica a CRL atualizada.

Manutenção da infraestrutura de certificados digitais

A manutenção de uma infraestrutura de certificados digitais envolve uma série de atividades, incluindo a administração do sistema de CA, a manutenção dos repositórios de certificados e CRLs, a operação dos servidores RA e a implementação de políticas e procedimentos de segurança para proteger todo o sistema.

Segurança na Infraestrutura

Desafios de segurança e medidas comuns para mitigar riscos

A infraestrutura de certificados digitais, como qualquer outra infraestrutura de TI, enfrenta vários desafios de segurança. Estes incluem ataques à integridade dos dados do certificado, à disponibilidade do serviço de certificação e à confidencialidade das chaves privadas. Medidas comuns para mitigar esses riscos incluem a implementação de controles de segurança físicos e lógicos robustos, a realização de auditorias de segurança regulares e a implementação de planos de continuidade de negócios para garantir a disponibilidade do serviço.

Papel dos protocolos de segurança na infraestrutura de certificados digitais

Os protocolos de segurança desempenham um papel crucial na infraestrutura de certificados digitais. Por exemplo, o protocolo TLS (Transport Layer Security) é frequentemente usado para proteger a comunicação entre o cliente e o servidor na infraestrutura de certificados digitais. Outros protocolos importantes incluem o protocolo OCSP (Online Certificate Status Protocol) para verificar o status de um certificado e o protocolo SCEP (Simple Certificate Enrollment Protocol) para a emissão automatizada de certificados.

Práticas recomendadas para a gestão de certificados digitais

As práticas recomendadas para a gestão de certificados digitais incluem a implementação de políticas de ciclo de vida do certificado, que definem quando e como os certificados devem ser emitidos, renovados e revogados; a implementação de controles de acesso para proteger as chaves privadas; e a realização de auditorias regulares para verificar a conformidade com as políticas e regulamentos. Além disso, é importante garantir que todos os componentes da infraestrutura de certificados digitais sejam mantidos atualizados para proteger contra vulnerabilidades de segurança conhecidas.

Recapitulação da importância e do funcionamento da infraestrutura de certificados digitais

A infraestrutura de certificados digitais é uma parte crucial da segurança na era digital. Ela fornece um meio de autenticar entidades e garantir a integridade e confidencialidade das informações transmitidas. Através do uso de certificados digitais, as organizações podem estabelecer um ambiente seguro e confiável para transações online, melhorando a confiança e a segurança dos usuários.

Tendências futuras e evolução da infraestrutura de certificados digitais

À medida que a digitalização continua a avançar, a infraestrutura de certificados digitais continuará a evoluir para atender às crescentes demandas de segurança. Tendências futuras poderiam incluir o uso de tecnologias emergentes, como a blockchain, para melhorar a segurança e a transparência da emissão de certificados. Além disso, à medida que o mundo se torna cada vez mais interconectado, podemos esperar um aumento na necessidade de certificados digitais para dispositivos da Internet das Coisas (IoT).

Convite à ação para uma gestão eficaz de certificados digitais

Para aproveitar ao máximo os benefícios que os certificados digitais oferecem, as organizações devem se esforçar para implementar uma gestão eficaz de certificados. Isso inclui o estabelecimento de políticas claras de ciclo de vida de certificados, a realização de auditorias regulares e a implementação de medidas robustas de segurança. Investir em uma gestão eficaz de certificados digitais é investir na segurança e confiabilidade do seu negócio.

Sou um profissional na área de Tecnologia da informação, especializado em monitoramento de ambientes, Sysadmin e na cultura DevOps. Possuo certificações de Segurança, AWS e Zabbix.