- A Convergência Inevitável: Linux como Espinha Dorsal da Edge Computing e IoT

- Por Que o Linux Domina o Cenário de Edge e IoT?

- Escolhendo a Distribuição Linux Certa para seu Projeto Edge/IoT em 2025

- Sistemas de Build Embarcado: Controle Máximo

- Distribuições Comerciais com Suporte Especializado

- Desafios Críticos na Implementação de Linux em Dispositivos de Borda

- Atualizações Over-the-Air (OTA) Confiáveis

- Gerenciamento do Ciclo de Vida do Dispositivo

- Restrições de Recursos e Conectividade

- Estratégias de Segurança Essenciais para Ambientes Linux Edge/IoT

- Gerenciamento e Orquestração de Frotas de Dispositivos em 2025

- Contêineres na Borda: Leveza e Portabilidade

- Automação com Infraestrutura como Código (IaC)

A Convergência Inevitável: Linux como Espinha Dorsal da Edge Computing e IoT

A era da computação centralizada na nuvem está evoluindo. Em 2025, a proliferação de dispositivos de Internet das Coisas (IoT) e a necessidade de processamento de dados em tempo real impulsionam a Edge Computing para o centro das estratégias de tecnologia. Nesse cenário distribuído, um sistema operacional se destaca como a base fundamental para a inovação e a estabilidade: o linux. Sua natureza open–source, flexibilidade incomparável e ecossistema robusto o tornam a escolha predominante para desenvolvedores e empresas que buscam construir soluções de borda resilientes, seguras e escaláveis.

Este artigo explora as nuances técnicas e estratégicas da implementação e do gerenciamento de Linux em ambientes de Edge e IoT. Abordaremos desde a seleção da distribuição correta até as melhores práticas de segurança e orquestração de frotas de dispositivos, fornecendo um panorama prático para os desafios e oportunidades de 2025.

Por Que o Linux Domina o Cenário de Edge e IoT?

A hegemonia do Linux em servidores e supercomputadores é bem conhecida, mas sua adaptação para o mundo dos dispositivos embarcados e de borda é ainda mais impressionante. Diversos fatores contribuem para essa dominância:

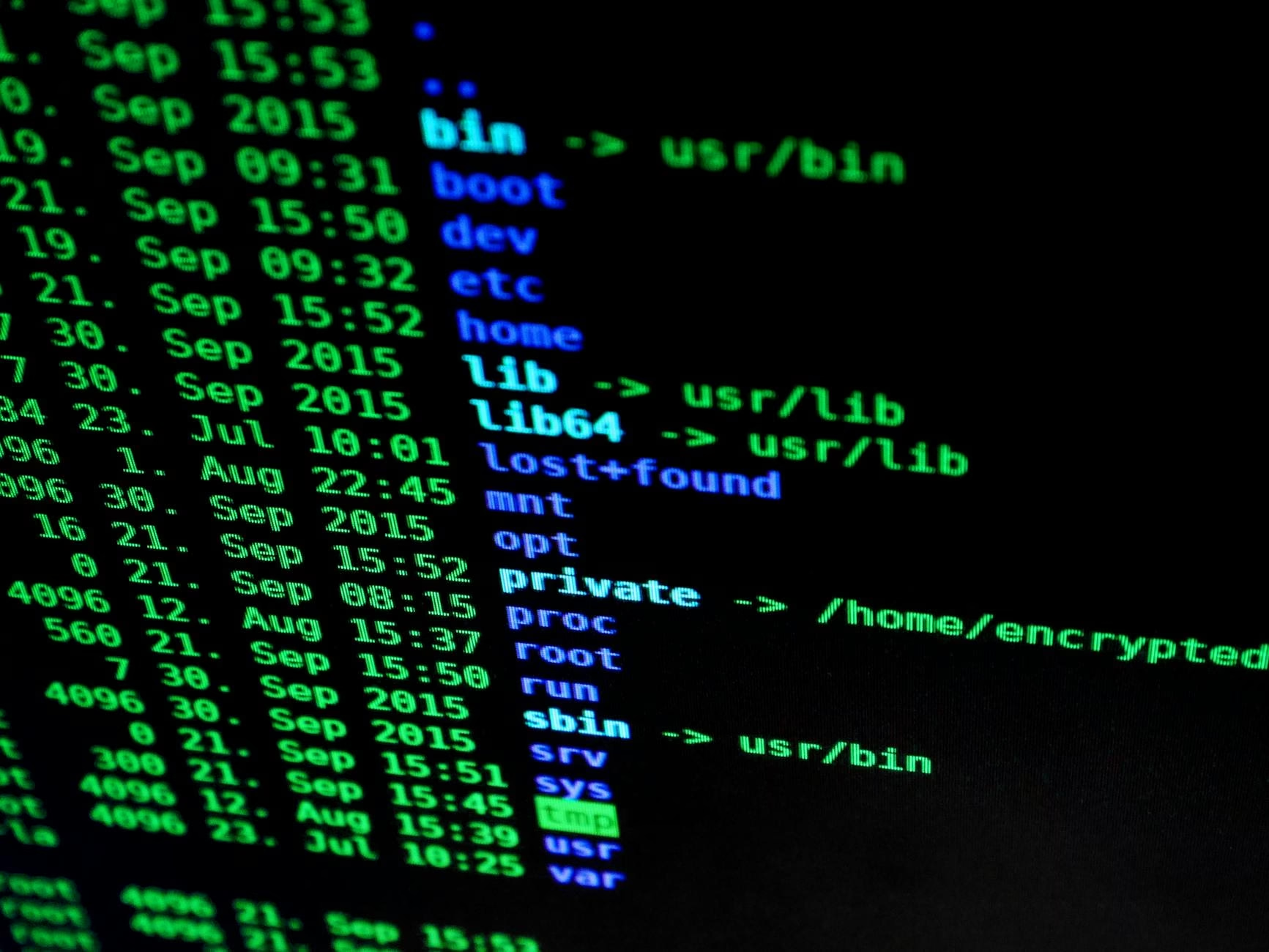

- Customização e Modularidade: O kernel Linux é altamente modular. Isso permite que desenvolvedores criem imagens de sistema operacional minimalistas, contendo apenas os componentes estritamente necessários para a aplicação. Ferramentas como o Yocto Project e o Buildroot oferecem um controle granular, resultando em um footprint reduzido, menor consumo de recursos (RAM, CPU, armazenamento) e uma superfície de ataque significativamente menor.

- Ecossistema Open Source Robusto: A vasta comunidade global do Linux garante um fluxo contínuo de inovação, correções de segurança e suporte. Desenvolvedores têm acesso a uma infinidade de bibliotecas, drivers e ferramentas testadas em batalha, acelerando o ciclo de desenvolvimento e reduzindo custos.

- Amplo Suporte de Hardware: O Linux oferece suporte para uma gama diversificada de arquiteturas de processadores, incluindo ARM, x86, MIPS e, cada vez mais, RISC-V. Essa versatilidade garante que as empresas não fiquem presas a um único fornecedor de hardware, promovendo flexibilidade e competitividade.

- Estabilidade e Confiabilidade Comprovadas: Décadas de uso em ambientes de missão crítica conferiram ao Linux uma reputação de estabilidade e resiliência. Essa confiabilidade é essencial para dispositivos de borda que podem operar em locais remotos e de difícil acesso por anos sem intervenção humana.

- Recursos de Segurança Maduros: O Linux incorpora mecanismos de segurança sofisticados, como SELinux (Security-Enhanced Linux) e AppArmor, que permitem a implementação de políticas de controle de acesso obrigatório (MAC). Além disso, o modelo de permissões tradicional do Unix oferece uma base sólida para isolar processos e proteger dados sensíveis.

Escolhendo a Distribuição Linux Certa para seu Projeto Edge/IoT em 2025

A escolha da distribuição Linux não é trivial e impacta todo o ciclo de vida do produto. Em vez de pensar em distribuições de desktop como Ubuntu ou Fedora, o foco no mundo embarcado se volta para sistemas de build e distribuições especializadas.

Sistemas de Build Embarcado: Controle Máximo

Para produtos comerciais e de larga escala, utilizar um sistema de build é a abordagem mais profissional. Eles não são distribuições prontas para uso, mas sim frameworks para criar a sua própria.

- Yocto Project: Considerado o padrão de fato da indústria para a criação de distribuições Linux embarcadas personalizadas. Sua arquitetura baseada em camadas (layers) permite uma organização e reutilização de código excepcionais, facilitando a manutenção e a adaptação para diferentes hardwares. Embora tenha uma curva de aprendizado íngreme, o controle que oferece sobre cada pacote e configuração é inigualável.

- Buildroot: Uma alternativa mais simples e rápida ao Yocto. É ideal para criar imagens de firmware estáticas para dispositivos com um propósito mais específico. Seu processo de configuração, baseado em `menuconfig`, é familiar para quem já compilou o kernel Linux, e os tempos de build são consideravelmente menores, tornando-o excelente para projetos menores ou prototipagem rápida.

Distribuições Comerciais com Suporte Especializado

Para equipes que necessitam de suporte de nível empresarial, atualizações de segurança garantidas e um ecossistema gerenciado, as distribuições comerciais são a escolha ideal.

- Ubuntu Core: Focada em segurança e robustez, utiliza exclusivamente pacotes Snap. Isso garante um sistema de arquivos somente leitura, atualizações transacionais (que podem ser revertidas em caso de falha) e um forte isolamento de aplicações. É uma excelente opção para produtos que exigem alta segurança e um ciclo de vida gerenciável.

- RHEL for Edge: A oferta da Red Hat traz a estabilidade e o ecossistema do Red Hat Enterprise Linux para a borda. Integra-se perfeitamente com ferramentas de automação como Ansible e plataformas de orquestração como OpenShift, sendo ideal para empresas que já utilizam o ecossistema Red Hat e necessitam de consistência da nuvem à borda.

Desafios Críticos na Implementação de Linux em Dispositivos de Borda

Apesar de suas vantagens, implementar Linux na borda apresenta desafios únicos que precisam ser cuidadosamente gerenciados.

Atualizações Over-the-Air (OTA) Confiáveis

Atualizar o software em milhares de dispositivos remotos é uma das tarefas mais críticas e arriscadas. Uma atualização mal-sucedida pode “brickar” (inutilizar) o dispositivo, exigindo uma custosa intervenção física. Estratégias como particionamento A/B (onde uma nova atualização é instalada em uma partição inativa e o sistema só alterna para ela após uma verificação bem-sucedida) são essenciais. Ferramentas como Mender.io, RAUC (Robust Auto-Update Controller) e SWUpdate foram projetadas para resolver exatamente esse problema.

Gerenciamento do Ciclo de Vida do Dispositivo

O gerenciamento vai além das atualizações. Envolve o provisionamento inicial (onboarding), monitoramento contínuo de saúde, configuração remota e, eventualmente, o descomissionamento seguro do dispositivo. Plataformas de gerenciamento centralizadas são indispensáveis para operar em escala.

Restrições de Recursos e Conectividade

Dispositivos de borda frequentemente operam com limitações de CPU, RAM e energia. O sistema operacional e as aplicações devem ser otimizados para um consumo mínimo de recursos. Além disso, a conectividade pode ser intermitente ou de baixa largura de banda (e.g., via redes celulares ou LoRaWAN). As aplicações e os protocolos de comunicação devem ser projetados para lidar com essas falhas de forma graciosa, garantindo a operação contínua.

Estratégias de Segurança Essenciais para Ambientes Linux Edge/IoT

A segurança não é uma opção, mas um requisito fundamental. Dispositivos de borda são alvos atraentes e um único dispositivo comprometido pode servir como ponto de entrada para toda uma rede.

- Hardening do Sistema Operacional: O primeiro passo é minimizar a superfície de ataque. Isso significa remover todos os pacotes, serviços e portas de rede desnecessários. Ferramentas de análise estática e a aplicação de perfis de segurança (como os do CIS Benchmarks) são práticas recomendadas.

- Secure Boot e Cadeia de Confiança: É vital garantir que apenas software autêntico e não modificado seja executado no dispositivo. Isso é alcançado através de uma cadeia de confiança que começa em um hardware imutável (Root of Trust), verifica a assinatura do bootloader, que por sua vez verifica a assinatura do kernel, e assim por diante, até a aplicação final.

- Gerenciamento de Segredos: Credenciais, chaves de API e certificados nunca devem ser armazenados em texto plano no código ou em arquivos de configuração. O uso de Hardware Security Modules (HSMs) ou Trusted Platform Modules (TPMs) para armazenar e gerenciar material criptográfico de forma segura é a abordagem mais robusta.

Gerenciamento e Orquestração de Frotas de Dispositivos em 2025

Gerenciar dezenas de dispositivos é diferente de gerenciar dezenas de milhares. Em 2025, a orquestração de contêineres e a automação são as chaves para o gerenciamento em escala.

Contêineres na Borda: Leveza e Portabilidade

Tecnologias de contêineres como Docker e Podman trazem os benefícios do isolamento e da portabilidade para a borda. Elas permitem que aplicações e suas dependências sejam empacotadas juntas, facilitando atualizações e garantindo a consistência entre ambientes de desenvolvimento e produção. Para orquestrar esses contêineres em clusters de dispositivos de borda, distribuições Kubernetes leves como K3s, KubeEdge e MicroK8s estão se tornando o padrão, estendendo o poder da orquestração da nuvem para os dispositivos.

Automação com Infraestrutura como Código (IaC)

Ferramentas como Ansible, Puppet e SaltStack permitem que a configuração dos dispositivos seja definida em código. Essa abordagem de IaC garante que cada dispositivo na frota seja configurado de maneira idêntica e consistente. Qualquer alteração de configuração é aplicada através de playbooks ou manifestos versionados, proporcionando auditabilidade e reprodutibilidade, o que é crucial para ambientes regulados e de alta segurança.

Sou um profissional na área de Tecnologia da informação, especializado em monitoramento de ambientes, Sysadmin e na cultura DevOps. Possuo certificações de Segurança, AWS e Zabbix.