- A Inevitabilidade da Complexidade e o Surgimento da Fadiga de Alertas

- Uma Definição Técnica de AIOps

- Analisando as Causas Raízes da Fadiga de Alertas

- Volume e Velocidade de Dados

- Limiares Estáticos e Falsos Positivos

- Falta de Contextualização e Correlação

- Silos de Ferramentas e Dados

- Mecanismos de AIOps para Mitigação de Alertas

- Correlação de Eventos Baseada em Algoritmos

- Detecção de Anomalias Adaptativa

- Análise de Causa Raiz Probabilística (RCA)

- Supressão e Deduplicação Inteligente

- Implementando uma Estratégia de AIOps: Fases Críticas

- Resultados Mensuráveis e o Impacto no Negócio

- Métricas Chave de Melhoria

- Desafios e Considerações na Jornada AIOps

A Inevitabilidade da Complexidade e o Surgimento da Fadiga de Alertas

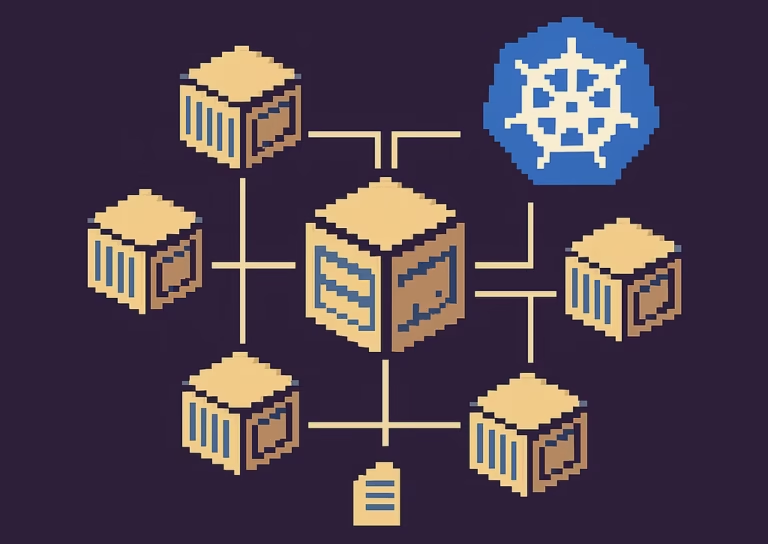

Em ecossistemas de TI modernos, caracterizados por arquiteturas de microsserviços, infraestruturas em nuvem híbrida e pipelines de CI/CD, a geração de dados operacionais atingiu uma escala sem precedentes. Métricas, logs, traces e eventos são emitidos em volumes e velocidades que superam a capacidade humana de análise. Essa torrente de dados, embora essencial para a observabilidade, gera um efeito colateral perigoso: a fadiga de alertas (alert fatigue). Equipes de SRE, devops e operações são inundadas por um fluxo constante de notificações, muitas das quais são falsos positivos, redundantes ou carentes de contexto acionável. O resultado é a dessensibilização, o esgotamento profissional (burnout) e, o mais crítico, a falha em identificar e responder a incidentes reais em tempo hábil. É neste cenário que a AIOps (Inteligência Artificial para Operações de TI) emerge não como uma conveniência, mas como uma necessidade estratégica para restaurar a eficácia do monitoramento.

Uma Definição Técnica de AIOps

AIOps representa a aplicação de algoritmos de machine learning (ML) e técnicas de análise de big data para automatizar e otimizar as operações de TI. Diferentemente das ferramentas de monitoramento tradicionais, que dependem de limiares estáticos e regras predefinidas, as plataformas de AIOps ingerem e processam dados de fontes heterogêneas para aprender o comportamento normal de um sistema – o seu “baseline” dinâmico. A sua funcionalidade principal pode ser dividida em três pilares:

- Observabilidade (Observe): Agregação e centralização de dados de múltiplas fontes, como ferramentas de APM (Application Performance Monitoring), monitoramento de infraestrutura, sistemas de logging e gerenciamento de rede.

- Engajamento (Engage): Análise desses dados em tempo real para identificar padrões, correlacionar eventos e detectar anomalias, transformando ruído em insights contextuais e acionáveis.

- Ação (Act): Automação de respostas, desde a criação de tickets em sistemas ITSM (IT Service Management) até a execução de runbooks para auto-remediação de problemas identificados.

Analisando as Causas Raízes da Fadiga de Alertas

Para combater eficazmente a fadiga de alertas, é crucial diagnosticar suas causas fundamentais, que geralmente se enquadram em quatro categorias principais:

Volume e Velocidade de Dados

A natureza efêmera de contêineres e funções serverless, juntamente com a granularidade dos microsserviços, multiplica exponencialmente o número de pontos de monitoramento. Cada componente gera seu próprio fluxo de telemetria, criando uma tempestade de dados que sobrecarrega os sistemas de alerta baseados em regras.

Limiares Estáticos e Falsos Positivos

A abordagem tradicional de definir um limiar estático (ex: “alertar se o uso da CPU exceder 90%”) é inerentemente falha em ambientes dinâmicos. Picos de uso legítimos durante períodos de alta demanda podem disparar alarmes desnecessários, enquanto problemas sutis que não atingem o limiar podem passar despercebidos. Isso gera um alto índice de sinal-ruído, onde a maioria dos alertas não representa um problema real.

Falta de Contextualização e Correlação

Uma ferramenta de APM pode alertar sobre a latência em um serviço, enquanto a ferramenta de infraestrutura alerta sobre a pressão de I/O em um disco, e o sistema de logs reporta um aumento de exceções. Sem correlação, estes são três alertas distintos para três equipes diferentes. Na realidade, são sintomas de um único incidente subjacente. A falta de uma visão unificada impede a rápida identificação da causa raiz.

Silos de Ferramentas e Dados

Organizações frequentemente utilizam um conjunto diversificado de ferramentas de monitoramento especializadas. Essa fragmentação cria silos de dados, dificultando a obtenção de uma visão holística da saúde do sistema e resultando em alertas duplicados ou conflitantes, onde diferentes ferramentas reportam o mesmo problema sob perspectivas diferentes.

Mecanismos de AIOps para Mitigação de Alertas

As plataformas de AIOps utilizam um arsenal de técnicas de machine learning para transformar o caos de alertas em incidentes gerenciáveis e com contexto.

Correlação de Eventos Baseada em Algoritmos

Em vez de depender de regras de correlação manuais, a AIOps emprega algoritmos de clustering (como DBSCAN ou K-Means) e aprendizado de padrões temporais para agrupar automaticamente alertas e eventos relacionados. A plataforma analisa atributos como tempo, topologia de serviços e conteúdo textual das mensagens para inferir que múltiplos sintomas estão ligados à mesma causa raiz, fundindo dezenas ou centenas de alertas brutos em um único incidente enriquecido.

Detecção de Anomalias Adaptativa

A AIOps aprende o comportamento normal de cada métrica, considerando sazonalidades (diárias, semanais) e tendências de longo prazo. Utilizando modelos estatísticos (como ARIMA ou Holt-Winters) e algoritmos de ML, o sistema detecta desvios significativos desse baseline dinâmico. Isso permite identificar problemas sutis que não violariam um limiar estático e, ao mesmo tempo, ignorar picos de carga previstos, reduzindo drasticamente os falsos positivos.

Análise de Causa Raiz Probabilística (RCA)

Ao compreender a topologia e as dependências entre os componentes da aplicação e da infraestrutura, as plataformas de AIOps podem identificar a causa raiz provável de um incidente. Quando um serviço de alto nível apresenta degradação, o sistema analisa as anomalias correlacionadas em componentes downstream (bancos de dados, APIs de terceiros, recursos de nuvem) para apontar a origem mais provável da falha, acelerando o Mean Time to Investigation (MTTI).

Supressão e Deduplicação Inteligente

A plataforma identifica e suprime automaticamente alertas redundantes ou que são sintomas conhecidos de um problema já reportado. Se um host fica offline, os 50 alertas subsequentes dos serviços que rodam nele são automaticamente suprimidos e correlacionados ao incidente principal do host. Da mesma forma, alertas que “flutuam” (alternam rapidamente entre estados OK e CRITICAL) podem ser suprimidos até que a condição se estabilize, evitando ruído desnecessário.

Implementando uma Estratégia de AIOps: Fases Críticas

A adoção de AIOps é um projeto estratégico que vai além da simples aquisição de uma ferramenta. Requer uma abordagem faseada:

- Centralização da Coleta de Dados: O primeiro passo é quebrar os silos. É fundamental estabelecer um pipeline de dados robusto para ingerir métricas, logs e traces de todas as fontes relevantes para um repositório centralizado. A qualidade e a abrangência dos dados de entrada determinam diretamente a eficácia dos modelos de ML.

- Estabelecimento de Baselines: Após a centralização, a plataforma de AIOps precisa de um período para aprender. Durante esta fase, ela ingere dados históricos e em tempo real para construir os modelos de comportamento normal para cada serviço e componente da infraestrutura.

- Configuração de Correlação e Análise: Nesta fase, os engenheiros configuram e ajustam os algoritmos de correlação, definindo a topologia de serviços e refinando os modelos para o contexto específico do ambiente. A transparência dos modelos (explainable AI) é crucial para que as equipes confiem nas decisões da plataforma.

- Integração com Workflows de Resposta: O valor da AIOps é maximizado quando seus insights são integrados aos fluxos de trabalho existentes. Isso envolve a automação da criação de tickets no Jira ou ServiceNow com todo o contexto do incidente, o envio de notificações direcionadas para canais específicos do Slack ou Teams, e a invocação de runbooks de automação via ferramentas como Ansible ou AWS Lambda para remediação.

Resultados Mensuráveis e o Impacto no Negócio

Uma implementação bem-sucedida de AIOps gera resultados quantificáveis que impactam diretamente a eficiência operacional e a estabilidade do negócio.

Métricas Chave de Melhoria

- Redução no Volume de Alertas: Organizações frequentemente reportam uma redução de 80% a 95% no volume de alertas acionáveis após a implementação da correlação e supressão de AIOps.

- Diminuição do MTTR e MTTI: Ao fornecer contexto e análise de causa raiz imediatos, a AIOps reduz drasticamente o tempo médio para investigar (MTTI) e, consequentemente, o tempo médio para resolver (MTTR) os incidentes.

- Redução de Incidentes Críticos: A detecção proativa de anomalias permite que as equipes resolvam problemas antes que eles escalem e impactem os usuários finais, diminuindo a frequência de incidentes de alta severidade (P1/P2).

- Aumento da Produtividade da Equipe: Liberadas da tarefa de triagem de alertas, as equipes de engenharia podem se concentrar em atividades de maior valor, como desenvolvimento de novas funcionalidades e melhorias de confiabilidade do sistema.

Desafios e Considerações na Jornada AIOps

Apesar de seus benefícios, a jornada para AIOps não é isenta de desafios. A qualidade dos dados de entrada é primordial; modelos treinados com dados inconsistentes ou incompletos produzirão resultados imprecisos (“garbage in, garbage out”). A complexidade de integrar diversas ferramentas e a necessidade de uma mudança cultural, onde as equipes aprendem a confiar nas recomendações da IA, são barreiras significativas. Além disso, o custo das plataformas de AIOps de nível empresarial pode ser substancial, exigindo um caso de negócio sólido para justificar o investimento. A adoção deve ser vista como uma evolução gradual, começando com casos de uso específicos e expandindo à medida que a maturidade e a confiança na plataforma aumentam.

Sou um profissional na área de Tecnologia da informação, especializado em monitoramento de ambientes, Sysadmin e na cultura DevOps. Possuo certificações de Segurança, AWS e Zabbix.