Neste mundo cada vez mais digital, a segurança tornou-se uma questão crítica. Embora o Linux seja conhecido por sua robustez e segurança superior em relação a outros sistemas operacionais, ainda é susceptível a vulnerabilidades e, portanto, é essencial tomar medidas proativas para proteger seus sistemas Linux. Este artigo discute as melhores práticas de segurança para o Linux e fornece exemplos de como usar ferramentas essenciais para fortalecer a segurança do seu sistema.

Princípio do Mínimo Privilégio

Uma das melhores práticas mais fundamentais em segurança é seguir o princípio do mínimo privilégio. Isso significa que os usuários e processos devem ter apenas os privilégios necessários para realizar suas tarefas, e nada mais. No Linux, isso significa usar contas sem privilégios sempre que possível e usar o comando sudo para executar comandos que requerem privilégios elevados.

Atualizações e Patches

Manter seu sistema atualizado é uma das maneiras mais eficazes de proteger contra vulnerabilidades conhecidas. Isso pode ser feito usando os comandos apt ou yum, dependendo da sua distribuição:

sudo apt update && sudo apt upgradeou

sudo yum updateFirewall

A utilização de um firewall é uma maneira eficaz de proteger o seu sistema contra tráfego não autorizado. O UFW (Uncomplicated Firewall) é uma ferramenta de firewall simples, mas poderosa, no Ubuntu:

Para instalar o UFW, use:

sudo apt install ufwPara permitir o tráfego na porta 22 (SSH) use:

sudo ufw allow 22

Para ativar, utilize:

sudo ufw enableConfigurações Seguras de SSH

O SSH é frequentemente usado para acessar sistemas Linux remotamente. Algumas práticas recomendadas incluem desabilitar o login como root, usar autenticação baseada em chave em vez de senha e alterar a porta padrão:

Para desabilitar o login como root, edite o arquivo /etc/ssh/sshd_config e altere a linha PermitRootLogin para no.

Para usar a autenticação baseada em chave, gere um par de chaves SSH com ssh-keygen, copie a chave pública para o servidor com ssh-copy-id, e então desative a autenticação por senha alterando PasswordAuthentication para no em /etc/ssh/sshd_config.

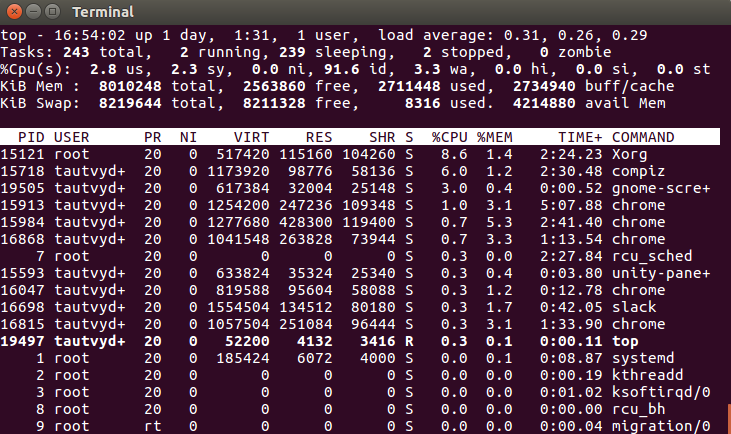

Monitoramento de Sistema

Manter um olho no que está acontecendo no seu sistema pode ajudá-lo a detectar qualquer atividade suspeita. Uma ferramenta popular para monitoramento de sistema é o top.

Scan de Vulnerabilidade

Ferramentas como o OpenVAS podem ser usadas para realizar scans de vulnerabilidade no seu sistema, ajudando você a identificar e corrigir quaisquer pontos fracos.

OpenVAS, que significa Open Vulnerability Assessment System, é uma suíte de ferramentas de código aberto usada para escanear e gerenciar vulnerabilidades de segurança. Originalmente um fork do projeto Nessus, o OpenVAS evoluiu para uma poderosa solução de scanner de vulnerabilidades que é gratuita para usar e é mantida por uma comunidade ativa.

Aqui está o que o OpenVAS pode fazer:

- Scanning de Vulnerabilidades: O OpenVAS pode verificar os sistemas em busca de milhares de vulnerabilidades conhecidas. Ele faz isso enviando pacotes para os sistemas alvo e analisando as respostas para determinar se alguma vulnerabilidade conhecida existe.

- Gerenciamento de Vulnerabilidades: Além do escaneamento, o OpenVAS permite que os usuários gerenciem vulnerabilidades. Isso inclui o rastreamento de vulnerabilidades ao longo do tempo, a classificação de vulnerabilidades por risco e a emissão de relatórios detalhados.

- Atualizações Frequentes: A lista de vulnerabilidades conhecidas, também chamada de Network Vulnerability Tests (NVTs), é atualizada regularmente. Isso permite que o OpenVAS detecte vulnerabilidades emergentes.

- Flexibilidade: O OpenVAS pode ser configurado para escanear uma única máquina, uma faixa de endereços IP ou um conjunto de sistemas definidos por um arquivo. Ele também permite ajustar a intensidade e o foco do escaneamento.

- Integração: O OpenVAS se integra bem com outros softwares de gerenciamento de segurança e pode exportar seus resultados em vários formatos para análise posterior.

IDS/IPS

Um sistema de detecção/prevenção de intrusões (IDS/IPS) pode ajudar a detectar e prevenir atividades maliciosas. O Snort é uma ferramenta popular de IDS/IPS de código aberto.

O Snort funciona monitorando o tráfego da rede em tempo real, analisando-o com base em um conjunto de regras definidas pelo usuário e então tomando ações conforme essas regras. Essas ações podem variar desde registrar o tráfego suspeito até enviar um alerta ou bloquear o tráfego completamente.

Aqui estão algumas das principais funcionalidades do Snort:

- Detecção de Ataques e Intrusões: Snort pode detectar uma variedade de ataques e intrusões, como análises de porta, ataques CGI, SMB probes, e tentativas de ataque OS fingerprinting.

- Análise de Protocolo: Snort é capaz de analisar mais de 100 protocolos de rede, permitindo que ele detecte comportamentos suspeitos ou não conformes em quase todos os tipos de tráfego de rede.

- Análise em Tempo Real: Snort analisa o tráfego da rede em tempo real, o que permite que ele detecte e responda a ameaças à medida que ocorrem.

- Flexibilidade: Snort permite que os usuários definam suas próprias regras para detecção de intrusões, o que lhes permite personalizar o Snort para suas necessidades específicas.

- Suporte à Comunidade: Como o Snort é de código aberto, ele tem uma grande comunidade de usuários que contribuem com novas regras e ajudam a melhorar o software continuamente.

Embora o Linux seja conhecido por sua segurança, não existe sistema completamente seguro. É crucial seguir as melhores práticas e utilizar as ferramentas certas para garantir que seu sistema esteja o mais seguro possível. Essas práticas e ferramentas fornecerão uma sólida linha de defesa contra a maioria das ameaças, mas a segurança é um processo contínuo que requer vigilância constante e atualização regular para se proteger contra novas vulnerabilidades.

Sou um profissional na área de Tecnologia da informação, especializado em monitoramento de ambientes, Sysadmin e na cultura DevOps. Possuo certificações de Segurança, AWS e Zabbix.